Extras din laborator

1. Noţiuni generale

Algoritmi criptografici cu chei publice (asimetrici)

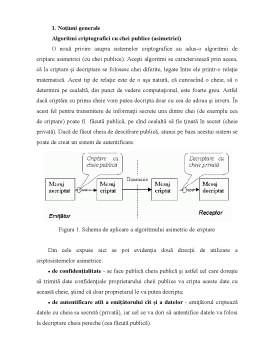

O nouă privire asupra sistemelor criptografice au adus-o algoritmii de criptare asimetrici (cu chei publice). Aceşti algoritmi se caracterizează prin aceea, că la criptare şi decriptare se folosesc chei diferite, legate între ele printr-o relaţie matematică. Acest tip de relaţie este de o aşa natură, că cunoscînd o cheie, să o determini pe cealaltă, din punct de vedere computaţional, este foarte greu. Astfel dacă criptăm cu prima cheie vom putea decripta doar cu cea de adoua şi invers. În acest fel pentru transmitere de informaţii secrete una dintre chei (de exemplu cea de criptare) poate fi făcută publică, pe cînd cealaltă să fie ţinută în secret (cheie privată). Dacă de făcut cheia de descifrare publică, atunci pe baza acestui sistem se poate de creat un sistem de autentificare.

Figura 1. Schema de aplicare a algoritmului asimetric de criptare

Din cele expuse aici se pot evidenţia două direcţii de utilizare a criptosistemelor asimetrice:

- de confidenţialitate - se face publică cheia publică şi astfel cel care doreşte să trimită date confidenţiale proprietarului cheii publice va cripta aceste date cu această cheie, ştiind că doar proprietarul le va putea decripta;

- de autentificare atît a emiţătorului cît şi a datelor - emiţătorul criptează datele cu cheia sa secretă (privată), iar cel ce va dori să autentifice datele va folosi la decriptare cheia pereche (cea făcută publică).

Chiar dacă criptosistemul asimetric este destul de puternic, vom avea nevoie ca lungimea cheii să fie de minimum 2304 biţi pentru a oferi un nivel de securitate comparabil cu cel oferit de o cheie de 128 biţi în criptosistemul simetric. Criptosistemele asimetrice sunt cu mult mai lente la criptare/decriptare şi sunt nepractice la criptarea volumelor mari de informaţii. Criptosistemele simetrice sunt de aproximativ 1000 de ori mai rapide ca cele asimetrice, deaceea criptosistemele asimetrice cel mai des se folosesc în următoarele scopuri de bază:

- la distribuţia cheilor, care se folosesc la algoritmii simetrici de criptare

- semnătura digitală, un atribut al unui utilizator, folosită pentru recunoaşterea acestuia.

Tehnica cheilor publice poate fi folosită şi pentru autentificarea mesajelor, prin aşa numita semnatură digitală, fapt care i-a sporit popularitatea. Folosind algoritmi cu cheie publică (asimetrici), se crează criptosisteme cu două chei, în cadrul cărora doi utilizatori (procese) pot comunica cunoscînd fiecare doar cheia publică a celuilalt.

În criptosistemele cu chei publice fiecare utilizator A, deţine o transformare de cifrare publică, EA, care poate fi memorată într-un registru (fişier) public şi o transformare de descifrare secretă, DA , ce nu este posibil să fie obţinută din EA. Cheia de descifrare (secretă) este derivată din cheia de cifrare (publică) printr-o transformare greu inversabila (one-way). În sistemele cu chei publice, protecţia şi autentificarea sunt realizate prin transformari distincte. Să presupunem ca utilizatorul (procesul) A doreste să emită un mesaj, M, unui alt utilizator (proces) B. Dacă A cunoaşte transformarea publică EB, atunci A poate transmite M la B sub forma C=EB(M), asigurîndu-se astfel funcţia de confidenţialitate.

La recepţie, B, va descifra criptograma C utilizînd transformarea secretă DB, cunoscută doar de el: DB(C) = DB(EB(M)) = M.

Schema nu furnizează facilităţi de autentificare, deoarece orice utilizator (proces) are acces la transformarea publică EB a lui B şi îi poate trimite mesaje false M' sub forma C'=EB(M').

Preview document

Conținut arhivă zip

- Algoritm Asimetric de Criptare - Algoritmul EG.doc