Extras din seminar

Proiectarea unui sistem de securitate

Pentru a proiecta si implementa un sistem integrat de securitate al unei retele, trebuie parcurse urmatoarele etape:

1. Este necesar, mai întâi, sa identificam toate amenintarile împotriva carora este ceruta protectia. Acest proces este unul de analiza si care consta în 3 sub-etape:

- analiza vulnerabilitatilor, adica identificarea elementelor potential slabe ale retelei;

- evaluarea amenintarilor, adica determinarea problemelor care pot aparea datorita elementelor slabe ale retelei;

- analiza riscurilor, adica a posibilelor consecinte pe care aceste probleme le pot crea.

Rezultatul acestei faze de analiza îl constituie cerintele de securitate ale retelei.

2. Urmatoarea etapa consta în definirea politicii de securitate, ceea ce înseamna sa se decida:

- care amenintari trebuie eliminate si care se pot tolera;

- care resurse trebuie protejate si la ce nivel;

- cu ce mijloace poate fi implementata securitatea;

- care este pretul masurilor de securitate care poate fi acceptat.

3. Odata stabilite obiectivele politicii de securitate, urmatoarea etapa consta în selectia serviciilor de securitate. Acestea sunt functii individuale, care sporesc securitatea retelei. Fiecare serviciu poate fi implementat prin metode variate, numite mecanisme de securitate. Pentru implementarea si utilizarea eficienta a mecanismelor de securitate, este nevoie de o suma de activitati numite functii de gestiune a securitatii. Gestiunea securitatii într-o retea consta în controlul si distributia informatiilor catre toate sistemele deschise în scopul utilizarii serviciilor si mecanismelor de securitate si al raportarii catre administratorul retelei a evenimentelor de securitate relevante care pot aparea.

În tema acestui studiu de caz se cere sa se realizeze un sistem de securitate pentru retele care sa asigure urmatoarele categorii de protectii (servicii de securitate):

- autentificarea entitatilor si mesajelor;

- controlul accesului;

- confidentialitatea mesajelor;

- integritatea datelor;

- nerepudierea;

Asa cum vom vedea, masurile de securitate pot fi:

- procedurale (ca, de exemplu, selectarea personalului, schimbarea periodica a parolelor etc.);

- logice (ca, de exemplu, controlul accesului si criptografia);

- fizice (camere speciale, usi blocate etc.).

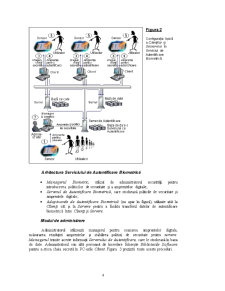

Vom considera în continuare un exemplu de retea, a carei configuratie poate fi folosita ca suport pentru oricare alta configuratie (vezi figura 1). În cele mai multe cazuri, configuratia aleasa este probabil mai simpla decât aceasta. Daca, de exemplu, se alege conectarea unui singur segment LAN la INTERNET, folosindu-se un singur ruter, se vor urma instructiunile legate doar de LAN1 si R1.

Figura 1

Un exemplu

de configuratie

de retea

Dupa cum se observa în acest exemplu, organizatia (compania, institutia) are patru segmente LAN, notate LAN1 – LAN4, conectate la INTERNET. Segmentele LAN3 si LAN4 sunt conectate prin ruter-ul R3 la segmentul LAN1. Segmentul LAN2 este conectat prin ruter-ul R2 la acelasi segment LAN1. În sfârsit, segmentul LAN1 este conectat la ISP (Internet Service Provider) prin ruter-ul R1. Sa consideram, de asemenea, ca organizatia are si un server FTP cu acces public, conectat la segmentul LAN1.

Pentru fiecare host conectat, ruter-ul implicit este cel la care este conectat segmentul LAN respectiv.

În cele ce urmeaza vom prezenta metodele pe care le-am ales pentru implementarea fiecarui serviciu de securitate în parte. În alegerea acestor metode nu am luat în considerare o analiza a raportului cost-beneficii, privind problema numai din punctul de vedere al asigurarii securitatii, deoarece este vorba doar despre o exemplificare a unui sistem de securitate.

Autentificarea

Autentificarea utilizatorilor

Autentificarea utilizatorilor se va realiza pe baza unui sistem de recunoastere a amprentelor digitale. Procesele de administrare si autentificare sunt prezentate în figura 2:

1. Administratorul de securitate foloseste un senzor pentru citirea amprentelor digitale ale utilizatorilor (vezi coltul din dreapta jos a figurii 2); informatiile citite sunt trimise Serviciului de Autentificare Biometrica, care le memoreaza în baza de date a unui Server de Autentificare. Amprentele sunt citite cu diferite rezolutii; rezolutia unei amprente reprezinta o estimare a sigurantei comparatiei dintre o amprenta stocata si amprenta utilizatorului care va fi citita ulterior pentru autentificare;

Preview document

Conținut arhivă zip

- Studiu de Caz - Realizarea Efectiva a Unui Sistem de Securitate.doc